はじめに、中小企業のサーバーセキュリティに関する現状について、GMOグローバルサイン・ホールディングス株式会社の調査レポートを参考に解説します。

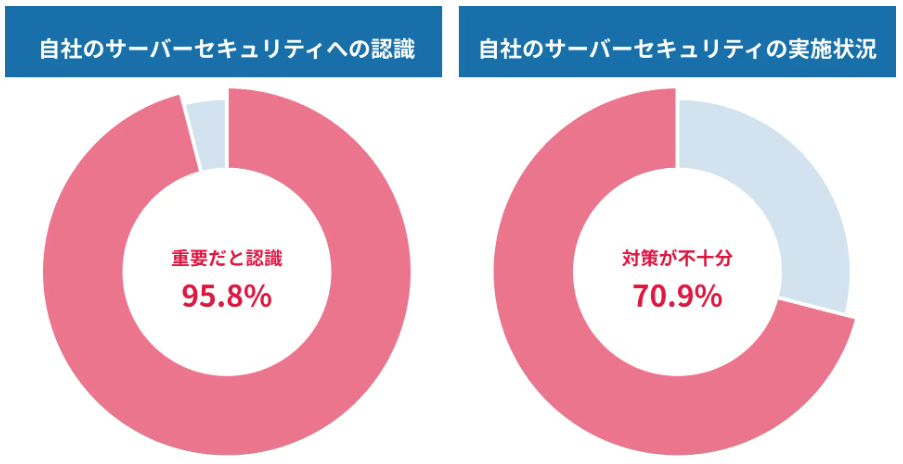

同調査レポートによると、中小企業のサーバー担当者の9割以上がサーバーのセキュリティ対策を「重要」であると認識しています。その一方で、7割以上が「自社のセキュリティ対策は不十分」であると回答しており、意識と実態が大きく乖離していることが明らかになっています。

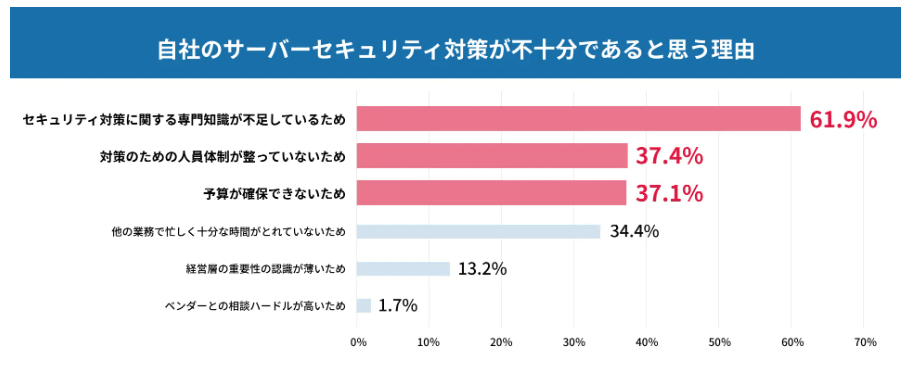

セキュリティの重要性を認識しながらも十分なセキュリティ対策が進んでいない主な理由として、以下の3点が上位回答に挙がっています。

● セキュリティ対策に関する専門知識が不足しているため

● 対策のための人員体制が整っていないため

● 予算が確保できないため

中小企業は「ヒト」「カネ」といった企業リソースに余裕がないケースも多いため、自社のリソースのみでは対応に限界があると考えられます。

先ほどの調査結果のとおり、多くの中小企業がサーバーセキュリティ対策を十分に行えていない状況ですが、中小企業の情シス担当者はどのような対策を講じればよいのでしょうか。

ここでは、中小企業の情シス担当者が講じるべきサーバーセキュリティ対策について、3つの具体的なアクションを解説します。

限られたリソースでサーバーを守るには、まず「何がどこにあり、どれが一番重要か」を明確にすることが必要です。情シス担当者自身が、自社のサーバー構成やデータの流れを把握しきれていないケースは少なくありません。

まずはサーバー台帳やネットワーク構成図を最新化し、顧客情報や機密情報、基幹システムのデータベースがどのサーバーに存在するかを明確することが重要です。その上で、「外部から直接アクセスできるサーバーはどれか」「VPN経由でしかアクセスできないか」といったアクセス経路も整理しましょう。これにより、セキュリティ対策の優先順位を明確にできます。

専門知識や人員が不足しているからこそ、基本的な運用の徹底と自動化が鍵となります。日々のパッチ適用やアカウント管理といった基本的な運用が、地道ながら最も効果的な防御策です。

OSやミドルウェアのセキュリティパッチは、WSUS(Windows)やcron/ansible(Linux)などを活用し、可能な限り自動適用する仕組みを構築します。また、「Administrator/root権限」の安易な付与は避け、業務に必要な最小権限の原則を徹底します。不要なアカウントの棚卸しと削除も定期的に実施しましょう。

さらに、サーバーで稼働している不要なサービスやポートを停止し、攻撃対象領域を最小限に抑えます。これらの基本的な対策を地道に自動化・仕組化することが、少ない人員でもセキュリティレベルを維持する近道です。

どんなに対策を講じても100%の防御は現実的ではないため、「侵入にいかに早く気づくか」という「検知」の視点も重要です。しかし、中小企業の情シスが24時間365日ログを監視するのは難しいでしょう。

そこで、UTMやEDRといった比較的安価で導入・運用できるセキュリティ製品の活用が効果的です。これらの製品は、不審な通信やサーバー上の異常な挙動を自動で検知し、アラートを発報してくれます。

まずは「異常があったら通知が来る」状態を目指しましょう。さらに、万が一インシデントが発生した際に、自社だけで対応するのは困難です。高度な分析や復旧作業が必要になった場合に備え、日頃から相談できるセキュリティベンダーを見つけて連絡体制を確保しておくことも現実的なリスク対策となります。

サーバーセキュリティ対策は、企業規模に関わらずすべての企業にとって重要なテーマです。特に人員や予算が不足しがちな中小企業にとっては、セキュリティの重要性を認識しつつも、十分な対策が取れずに苦労している担当者も多いでしょう。

専門知識や人員、予算が足りないからこそ、日々のパッチ適用やアカウント管理などの基本的な運用を自動化していくことが重要です。また、セキュリティ製品やセキュリティベンダーを活用し、早期にセキュリティリスクを検知・対応していく仕組みと連絡体制の構築もポイントとなります。

(TEXT:まにほ、編集:藤冨啓之)

月曜日の朝にお送りする「情シス『目』ニュース」では、日々発信されるさまざまなトピックスを情シス・エンジニアの方々向けに「再解釈」した情報を掲載中。AI、働き方、経済など幅広いニュースをピックアップし、業務に役立つほか、つい同僚に話したくなる面白い話題まで身近で自分事化しやすくお届けします。

本特集はこちら30秒で理解!フォローして『1日1記事』インプットしよう!